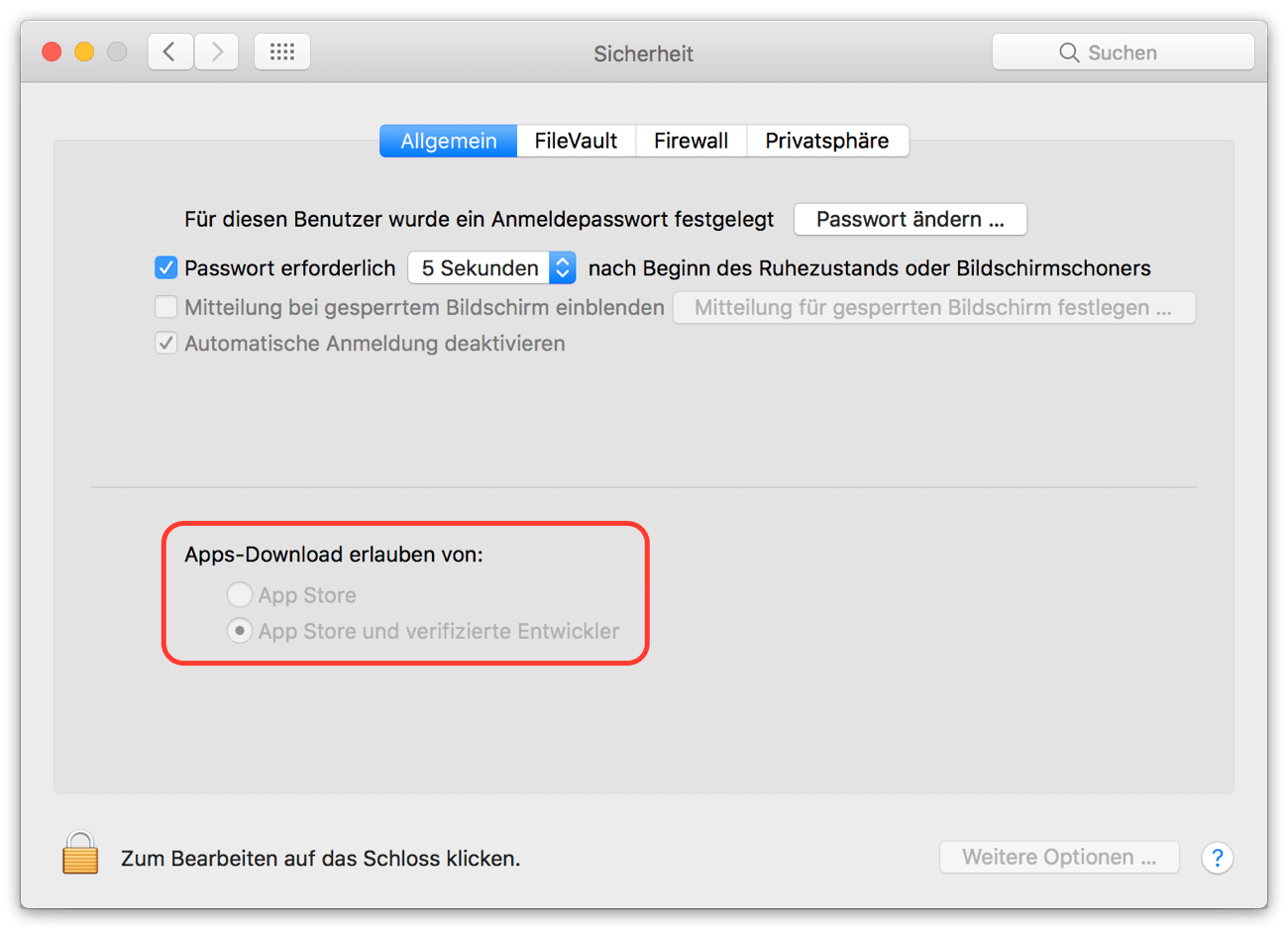

Gatekeeper, eine Art Türsteher in macOS, baut auf den in macOS vorhandenen Malware-Prüfungen auf und soll den Mac vor Schadsoftware schützen.

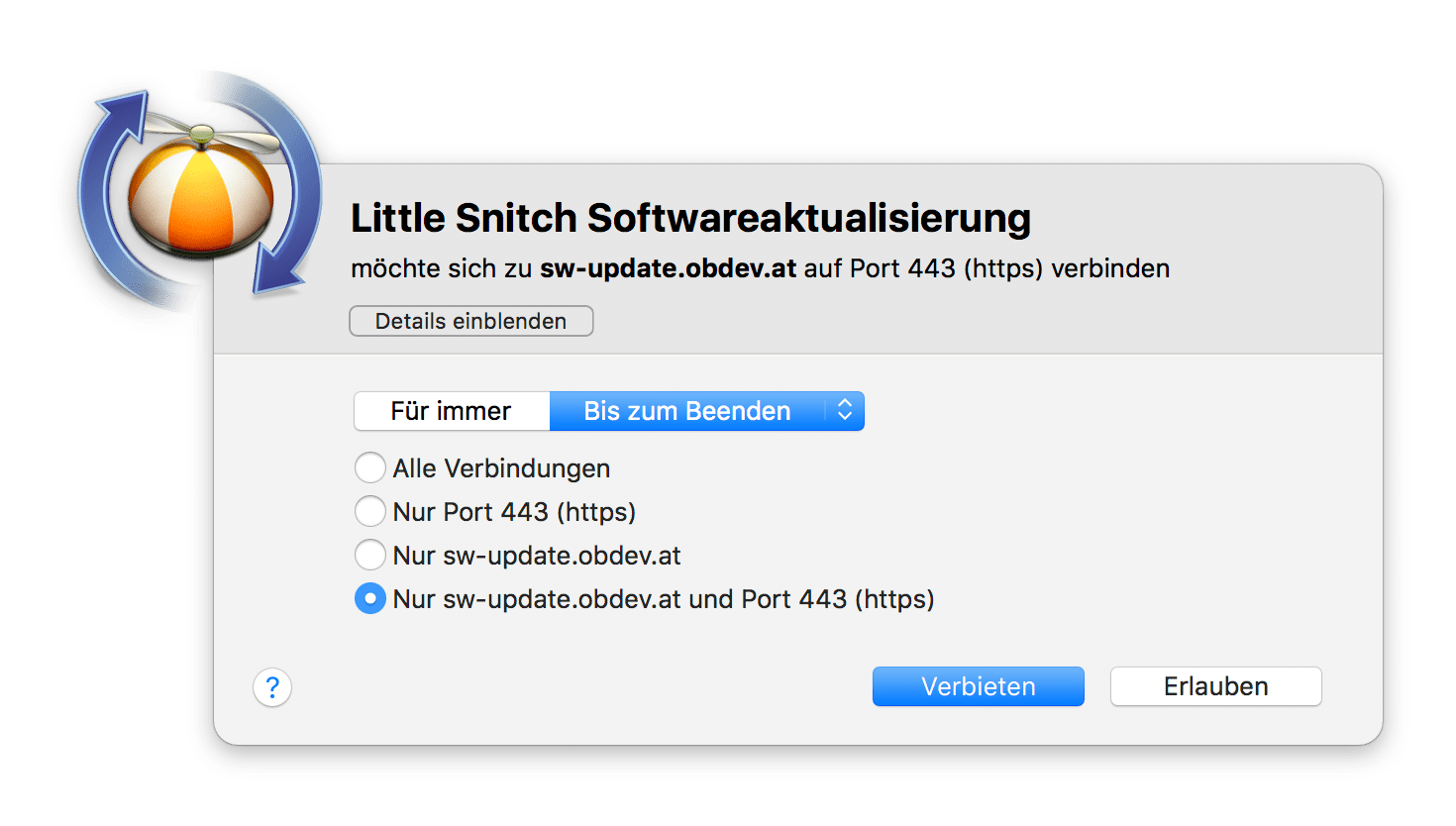

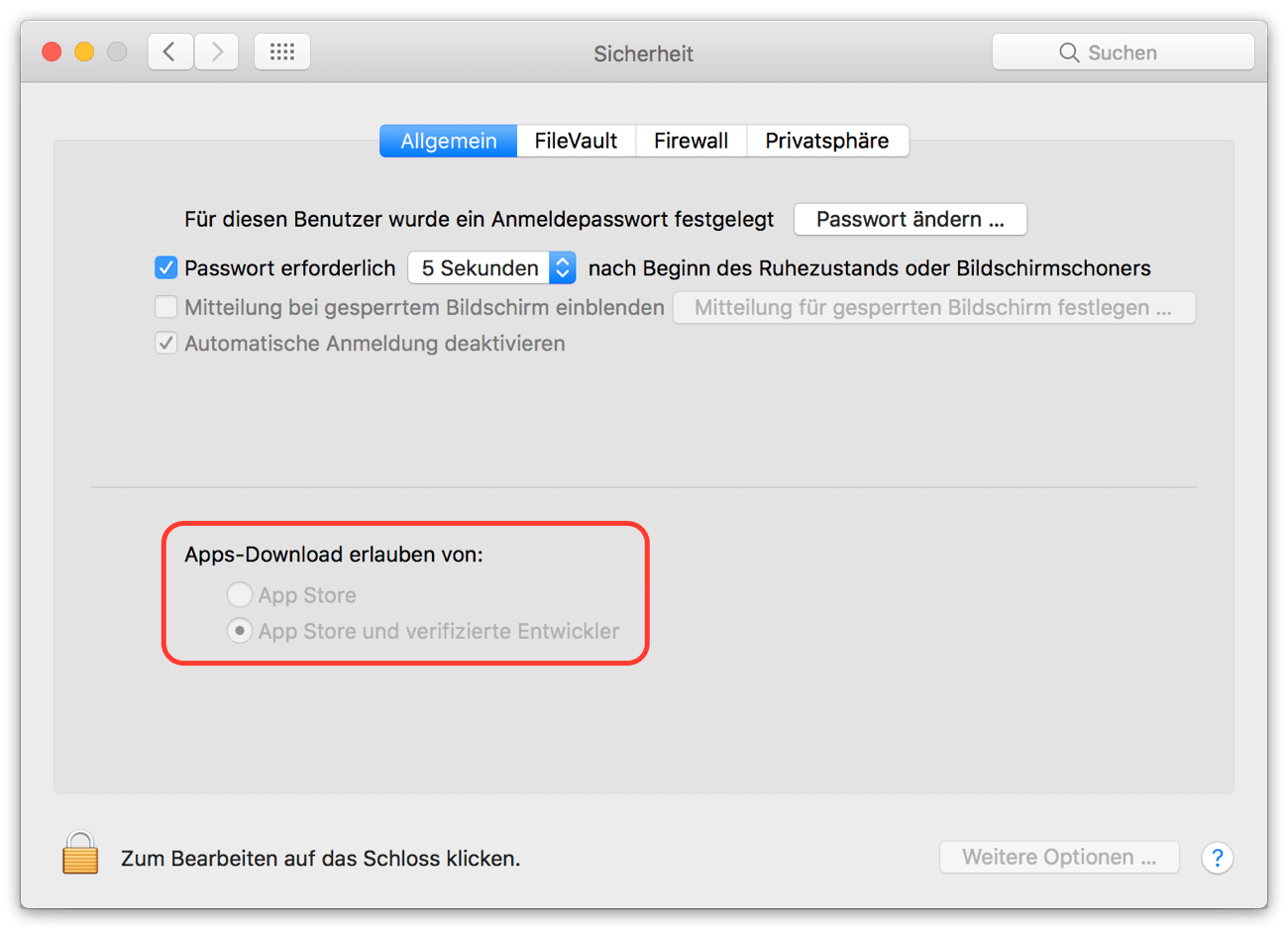

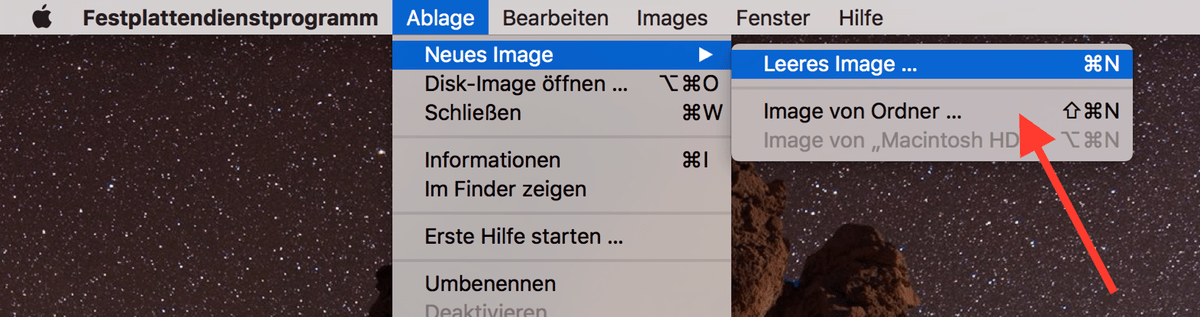

In den macOS Systemeinstellungen findet man dazu unter Sicherheit > Allgemein zwei Optionen, die das problemlose Ausführen von Apps ermöglicht:

- App Store

- App Store und verifizierte Entwickler

Möchte man jetzt eine App starten, die weder im Mac App Store, noch von einem verifizierten Entwickler angeboten wird, muss man seit macOS Sierra einen Klimmzug machen. Denn die bis OS X El Capitan angebotene dritte Option Keine Einschränkungen ist in der Default-Einstellung von Sierra versteckt und muss (bei Bedarf) erst über ein Terminal sichtbar geschaltet werden.

Aber der Reihe nach… Man hat natürlich auch mit diesen Default-Einstellungen die Möglichkeit Apps von nicht verifizierten Entwicklern zu starten.

Lösung 1

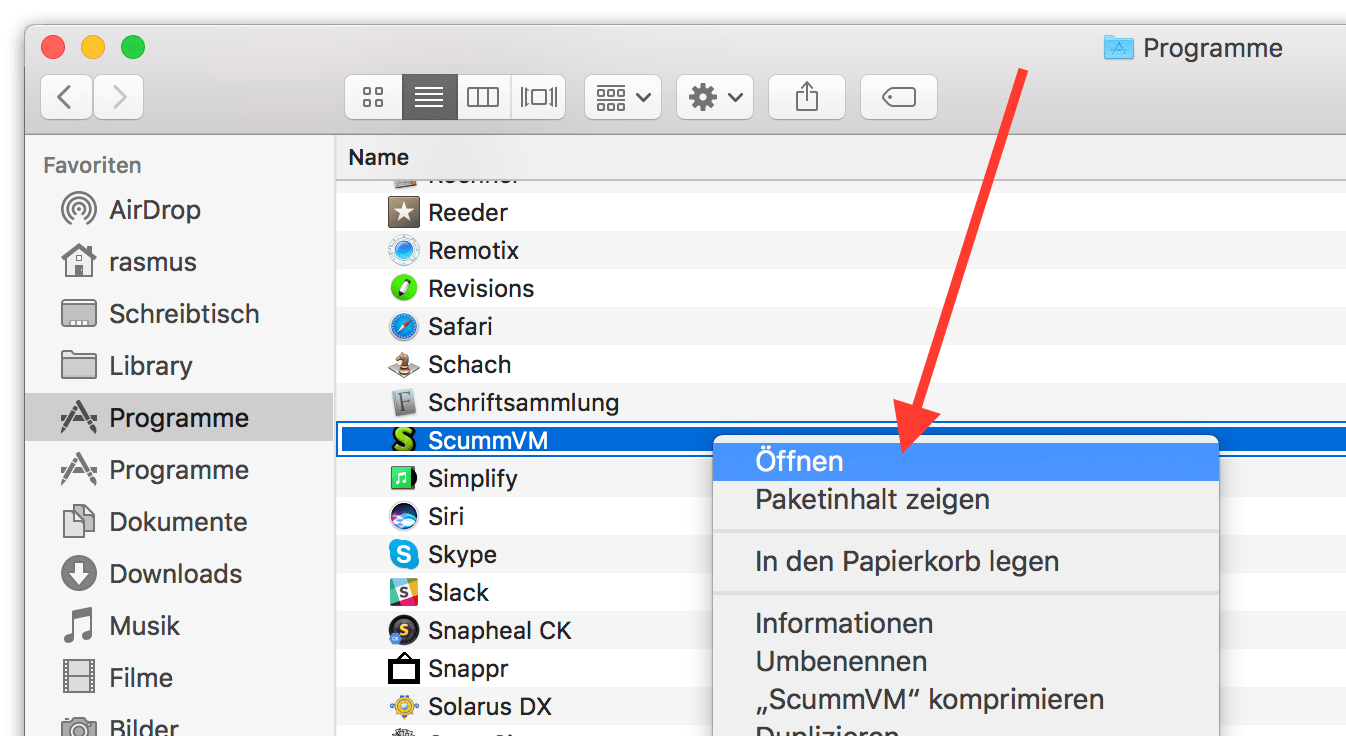

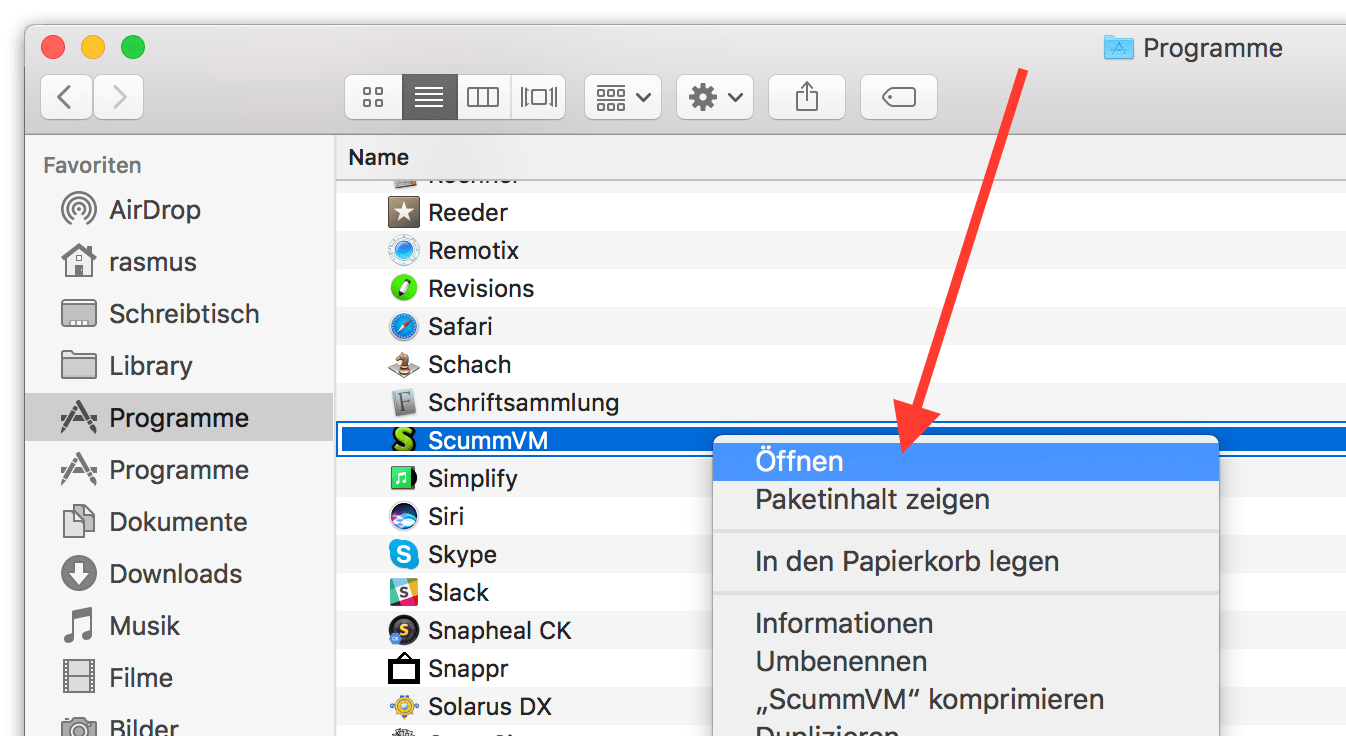

Der wohl einfachste Weg führt über den Finder.

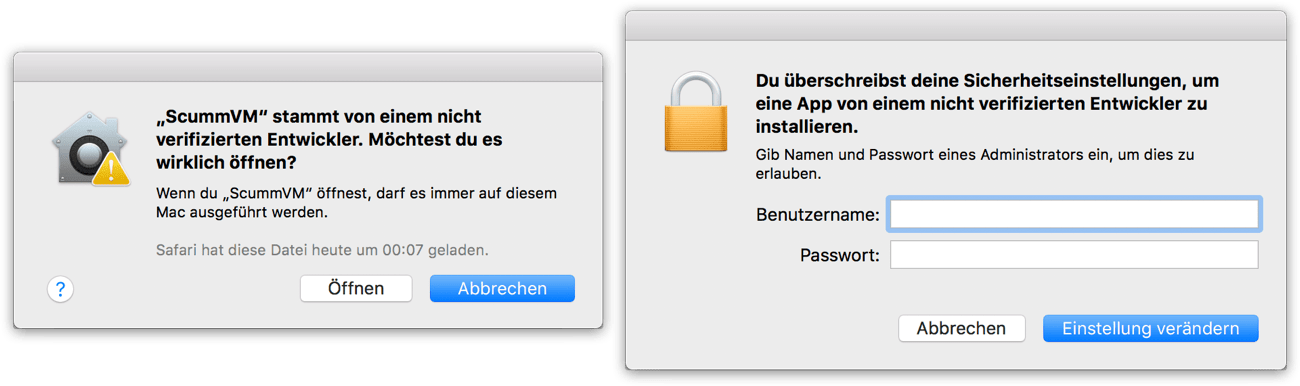

Um Gatekeeper temporär zu deaktivieren, muss man die entsprechende App mit gedrückt gehaltener Control-Taste + Linksklick markieren und im daraufhin aufpoppenden Kontextmenü Öffnen wählen.

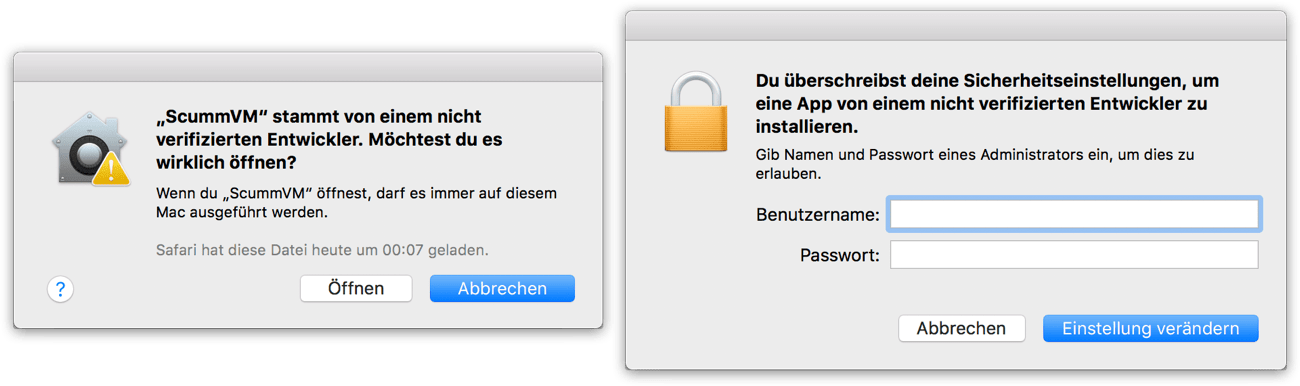

Im nun folgenden Dialogfeld klickt man erneut auf Öffnen und bestätigt anschließend mit Eingabe des Administratornamens und des zugehörigen Passwortes die Veränderung der Sicherheitseinstellungen.

Lösung 2

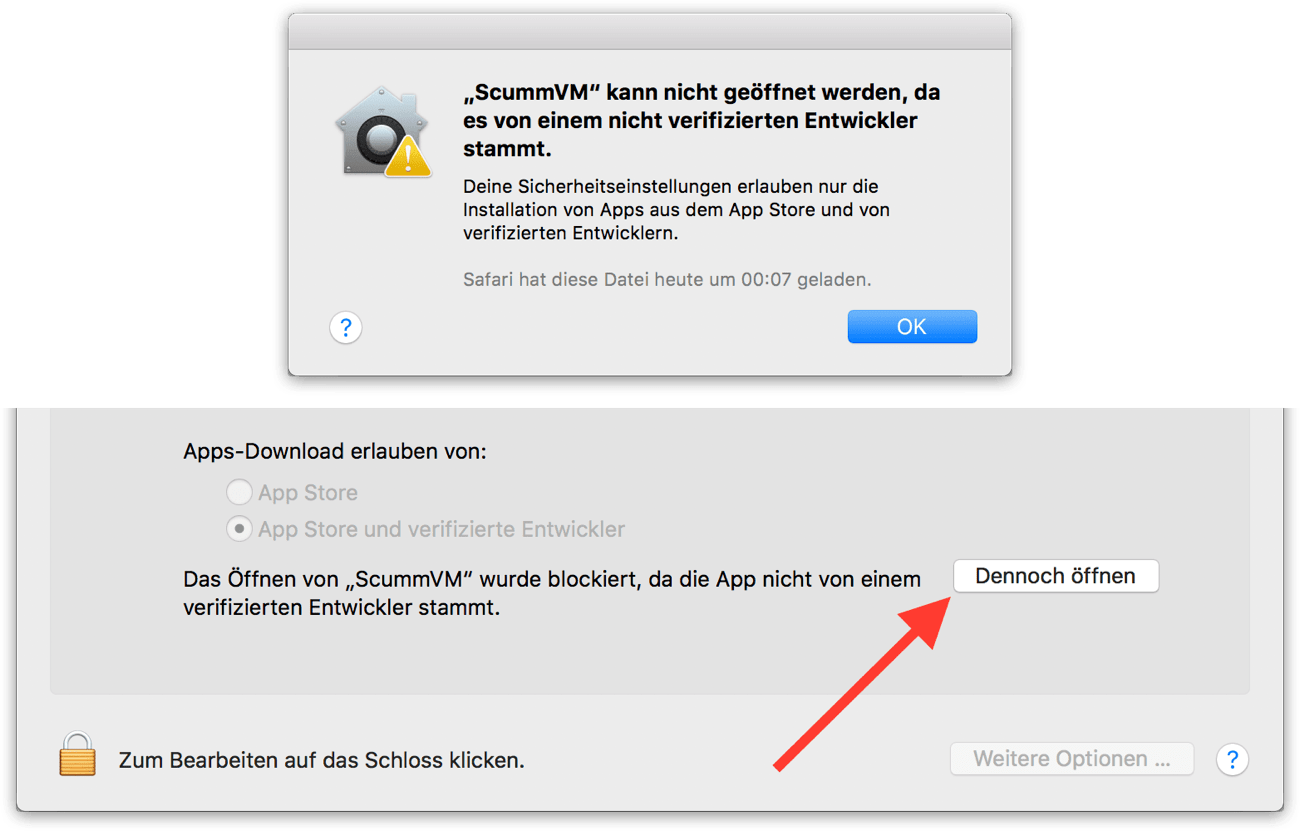

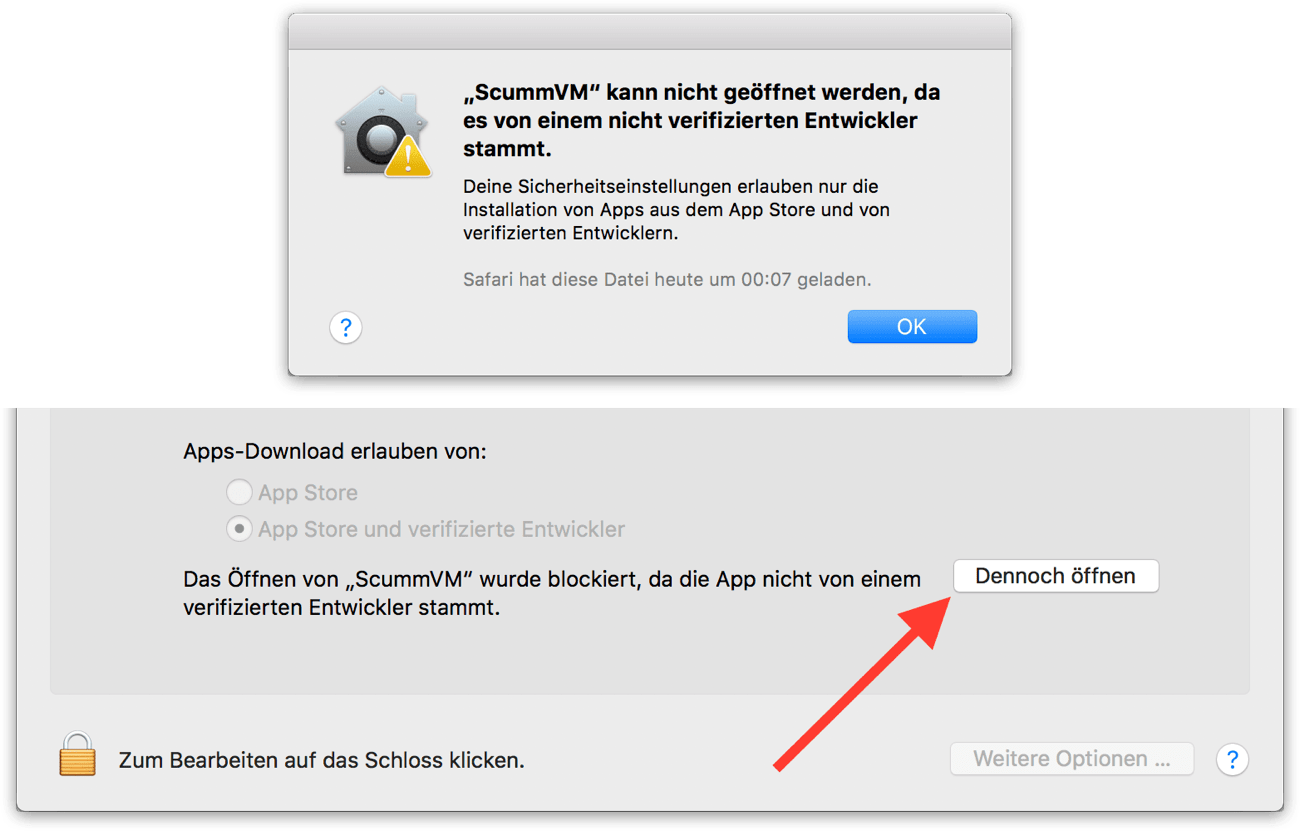

Möchte man die App auf normalem Wege, beispielsweise über einen Schnellstarter, öffnen, wird zunächst eine Warnung angezeigt, die man mit Ok bestätigen muss.

Anschließend öffnet man die macOS Sicherheitseinstellungen, in denen die blockierende App jetzt unter den anfangs angesprochenen beiden Optionen angezeigt wird.

Mit Klick auf die Dennoch öffnen-Schaltfläche verifiziert man, analog zu Lösung 1, mit Eingabe des Admins inkl. Passwortes erneut die Veränderung der Sicherheitseinstellungen.

Lösung 3

Die ersten beiden Lösungen funktionieren wunderbar. Dennoch kann diese Klickerei bis zum Starten von nicht verifizierten Apps auf Dauer recht nervig sein – jaja, die liebe Sicherheit… 🙈✌️

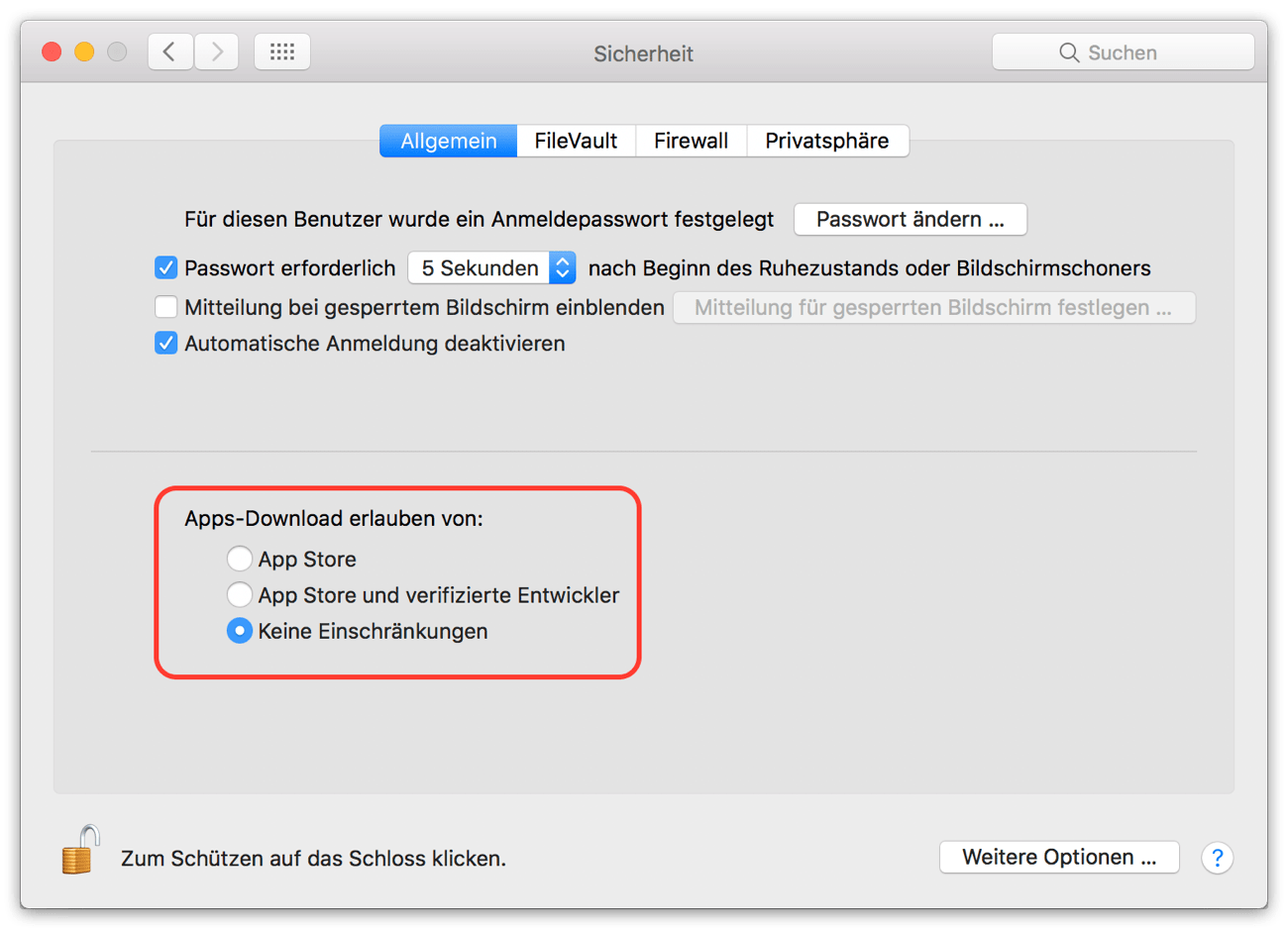

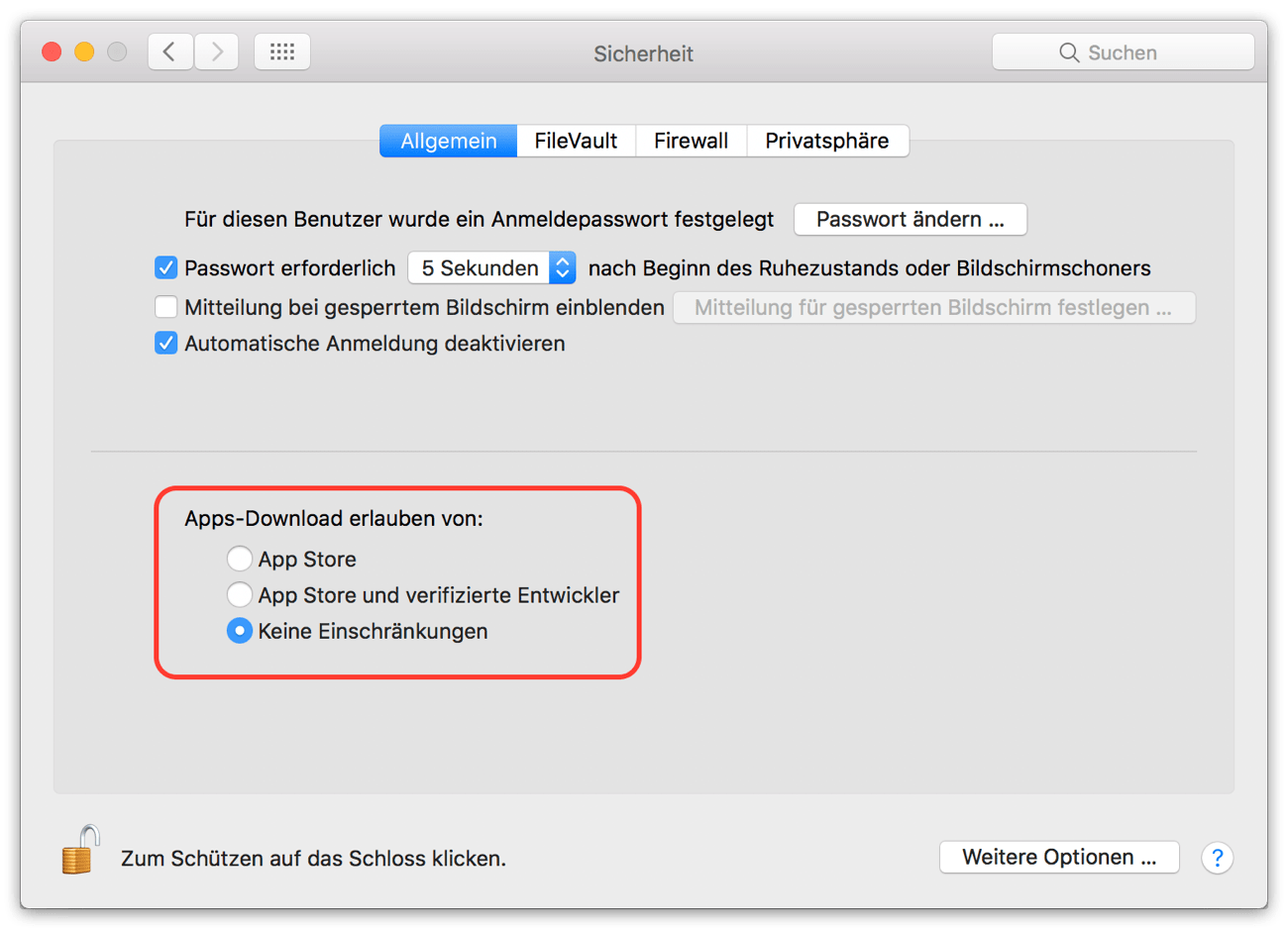

Daher kann man, wie anfangs schon erwähnt, mit einem einfachen Terminal-Kommando die seit Sierra versteckte Option Keine Einschränkungen in den macOS Sicherheitseinstellungen sichtbar schalten.

sudo spctl --master-disable

Nach Eingabe des Admin-Passwortes kann man den Gatekeeper nun auch dauerhaft deaktivieren.

Möchte man den Urzustand wiederherstellen, führt ein ähnliches Terminal-Kommando zum Ziel. Auch hier ist wieder das Admin-Passwort erforderlich.

sudo spctl --master-enable