Wenn es um die Verschlüsselung oder Signierung von E-Mails geht, und da darf sich jeder mal selbst an die Nase packen, ist der Durchschnittsinternetnutzer doch eher zurückhaltend. Dem einen ist es zu kompliziert, dem anderen zu aufwendig und wieder andere sehen den Inhalt ihrer E-Mails nicht als schützenswert an.

Nun, die ersten beiden Argumente lassen sich relativ schnell entkräften. Das letzte lasse ich einfach mal unkommentiert im Raum stehen… ;)

Generell muss man sich beim Verschlüsseln und Signieren von E-Mails zwischen zwei Protokollen entscheiden: S/MIME und OpenPGP, die beide nicht miteinander kompatibel sind und auch ‘nur’ den Inhalt der E-Mail verschlüsseln. Die Metadaten, wie Absender, Empfänger und Betreff, bleiben unverschlüsselt.

Ich möchte jetzt gar nicht groß ins technische Detail gehen oder den Glaubenskrieg fortführen, der zwischen den Nutzern dieser Protokolle herrscht. Ich möchte vielmehr die praktische Seite von S/MIME und OpenPGP beleuchten und kurz zeigen wie einfach man sie unter OS X oder iOS einrichten kann.

S/MIME vs OpenPGP

Nüchtern betrachtet gibt es vom Standpunkt der Sicherheit keinen Favoriten. Beide Protokolle entsprechen aktuellen Sicherheitsanforderungen; unterscheiden sich aber in grundlegenden Dingen, die in der Praxis durchaus von Bedeutung sind.

S/MIME benötigt beispielsweise keine große Einrichtung und lässt sich out-of-the-box sowohl am Mac, als auch unter iOS nutzen. OpenPGP erfordert dahingegen unter OS X etwas Handarbeit und hat die Einschränkung, dass es von Apples mobiler Mail.app unter iOS leider nicht unterstützt wird.

Der wichtigste Unterschied zwischen den beiden Protokollen liegt aber im Verfahren zur Authentifizierung. Während S/MIME über ein hierarchisches System mit einen Zertifikat die Echtheit garantiert, nutzt OpenPGP mit dem so genannten Web of Trust einen anarchischen Ansatz.

S/MIME-Zertifikat

Für die Verschlüsselung von E-Mails mit S/MIME sind die schon angesprochenen Zertifikate der wichtigste Bestandteil. Diese gibt es in verschiedenen Sicherheitsstufen, die alle unterschiedliche Ausprägungen bei der Validierung von Daten haben und unterschiedlich kosten. Für den Privat-Anwender sind diese Sicherheitsstufen in der Regel aber uninteressant, so dass man auch mit kostenlosen Zertifikaten, die meistens ein Jahr lang gültig sind, seine E-Mails verschlüsseln und signieren kann.

Fragt man DuckDuckGo, Google oder Bing nach kostenlosen E-Mail Zertifikaten, werden einem eine Reihe Anbieter wie Comodo oder StartSSL angezeigt.

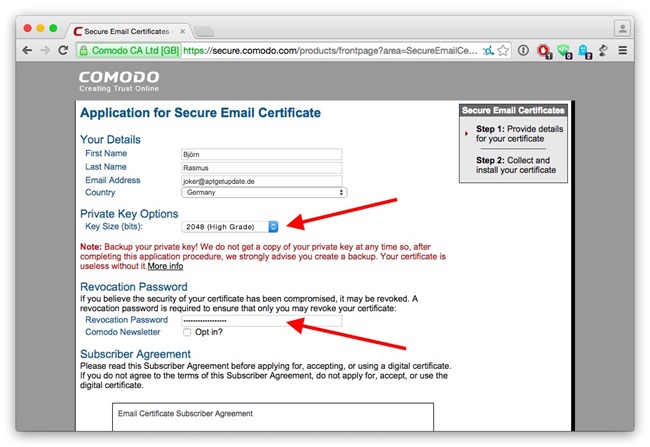

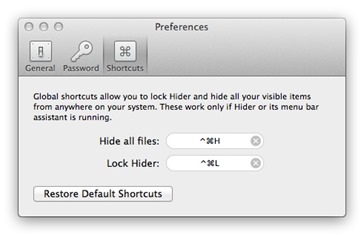

Wichtig, neben dem Namen und der E-Mail Adresse, für die das Zertifikat beantragt werden soll, ist die Schlüssellänge (bei Comodo, wie im Screenshot zu sehen, 2048 Bit) und das Revoke-Passwort, mit dem das Zertifikat im Fall der Fälle als ungültig erklärt werden kann.

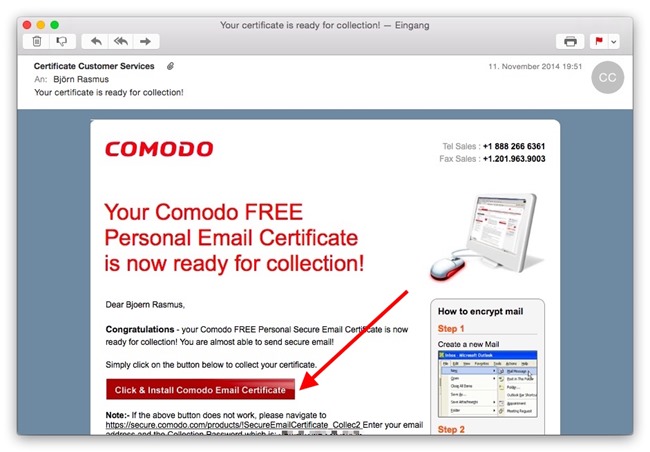

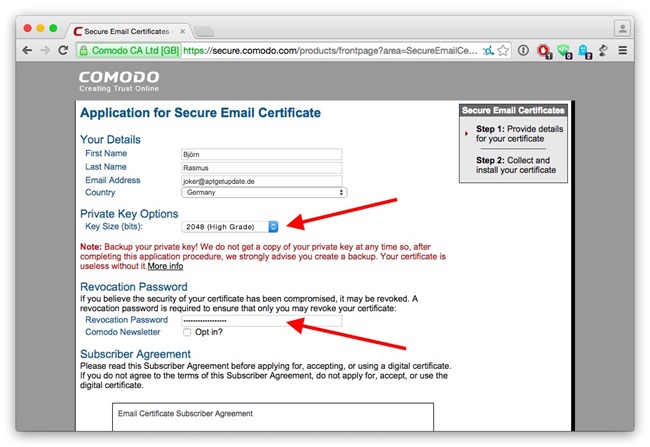

Ist dieses Online-Formular ausgefüllt, erhält man nach dem Absenden eine Bestätigungsemail, mit der man das Zertifikat herunterladen kann.

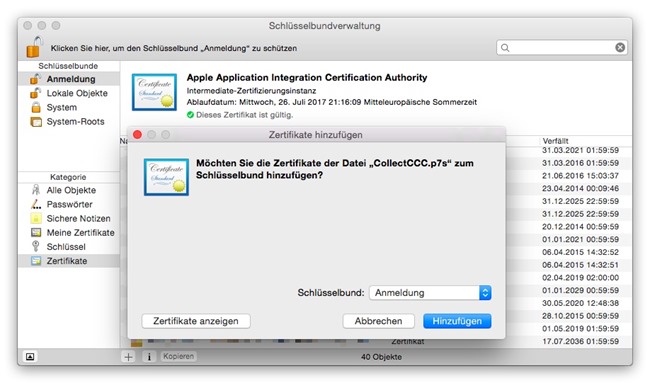

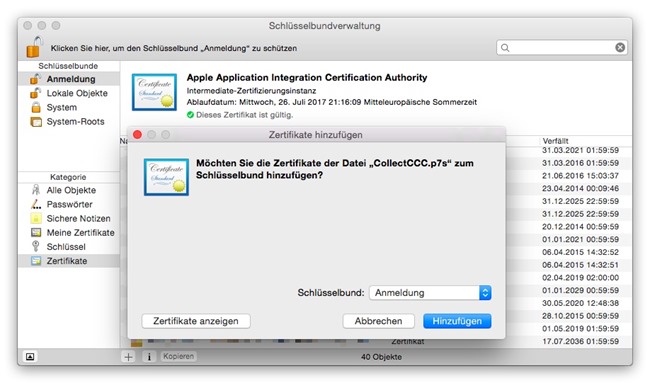

Je nach Konfiguration landet das Zertifikat, das in meinem Fall den Dateinamen CollectCCC.p7s hat, im Downloadordner des Macs.

Startet man diese Datei per Doppelklick öffnet sich die OS X Schlüsselbundverwaltung, in die man das Zertifikat nur hinzufügen muss.

Anschließend startet man die Mail.app neu, die das Zertifikat automatisch erkennt und ab sofort E-Mails verschlüsselt und signiert versenden kann.

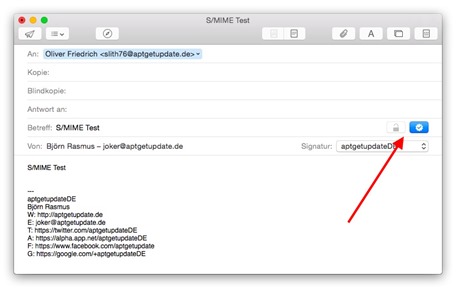

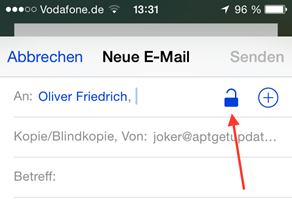

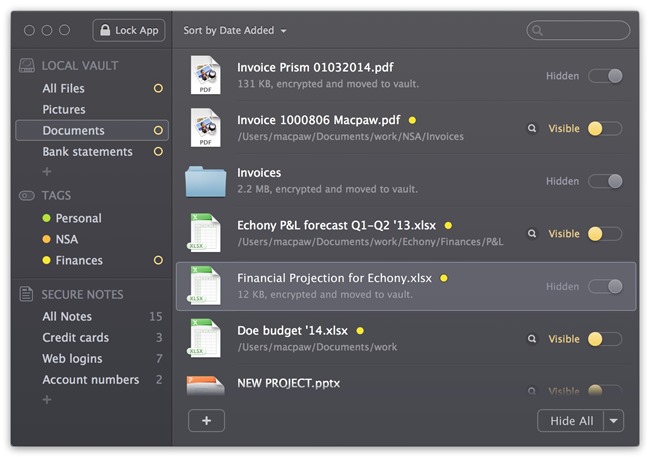

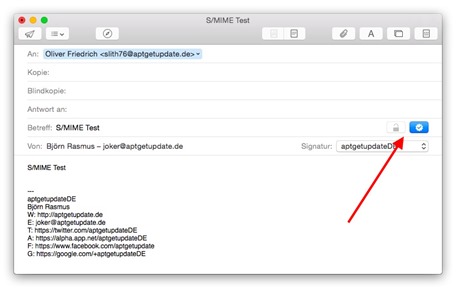

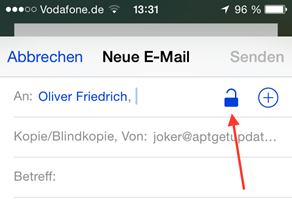

Dazu gibt es bei Mail beim Schreiben einer neuen E-Mail zwei neue Schaltflächen. Zum einen ein Schloss, welches die Verschlüsselung der E-Mail aktiviert. Zum anderen einen Haken, der die E-Mail signiert. Der Haken ist per Default immer aktiviert. Es wird also jede E-Mail signiert versendet. Das Schloss kann dahingegen nur angeklickt werden, wenn der Adressat ebenfalls ein gültiges S/MIME Zertifikat besitzt.

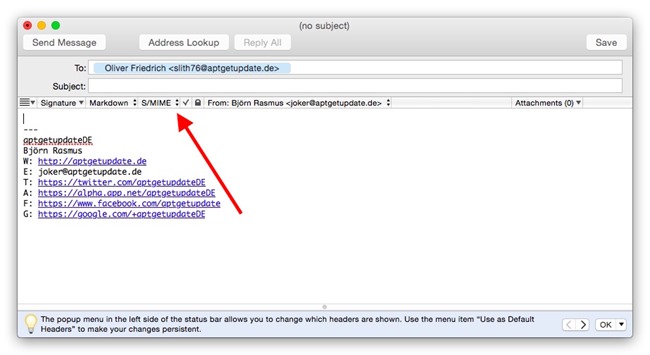

Oben rechts sieht man zudem, sofern man OpenPGP schon nutzt, eine blaue S/MIME Schaltfläche. Setzt man einzig und alleine auf S/MIME, ist diese Schaltfläche nicht zu sehen.

Besonderheit iOS

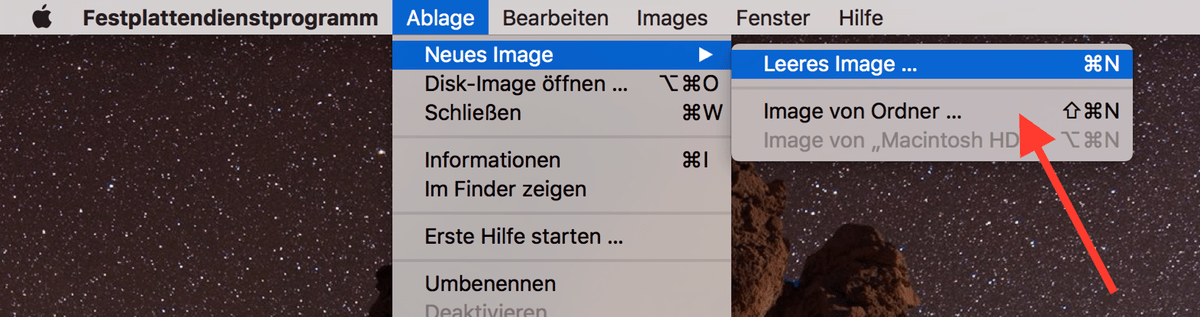

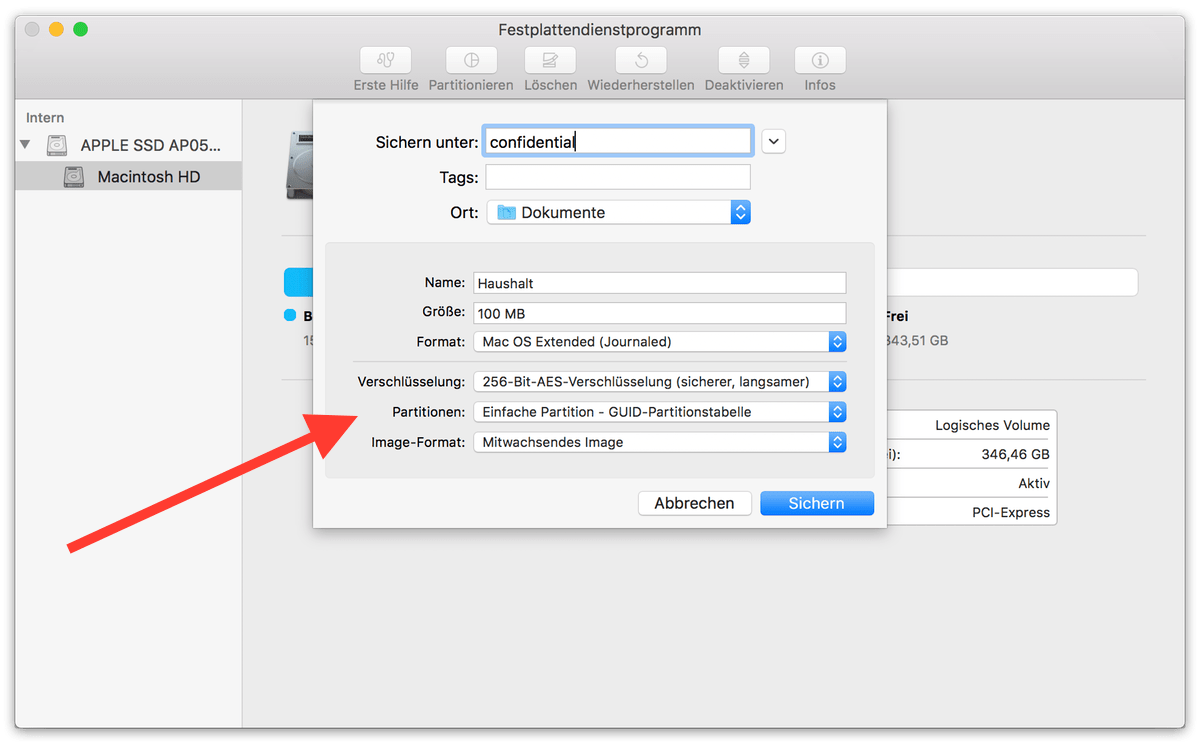

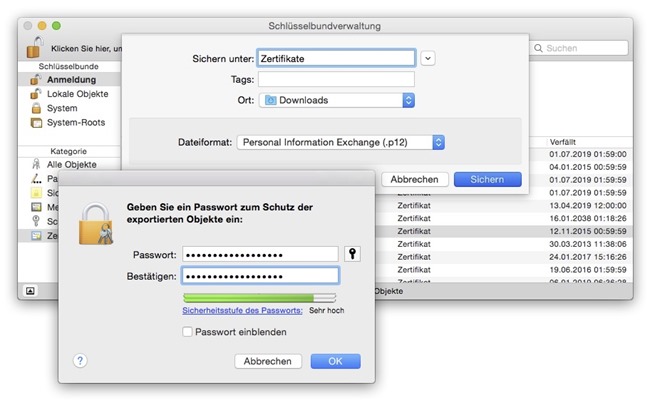

Das iOS mit dem vom Comodo zugesendeten Zertifikat im *.p7s Format nichts anfangen kann, muss man es zunächst in ein für iOS lesbares Format umwandeln.

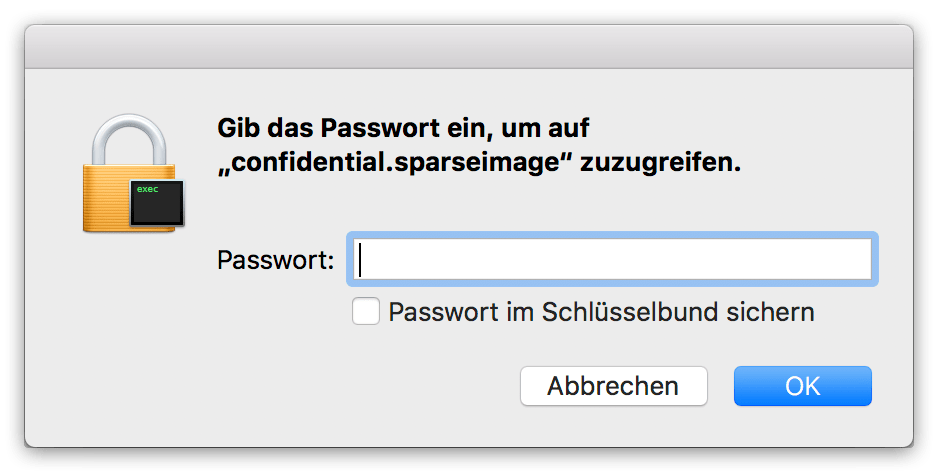

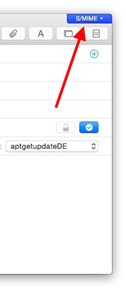

Dazu nutzt man die OS X Schlüsselbundverwaltung, in der man per Rechtsklick das entsprechende Zertifikat, mit einem Passwort geschützt, ins *.p12 Format konvertieren kann.

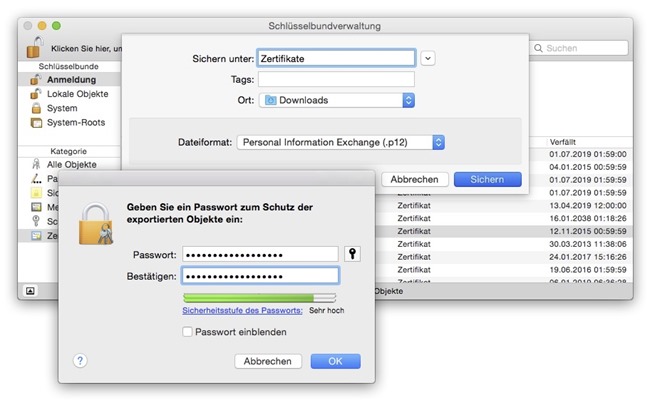

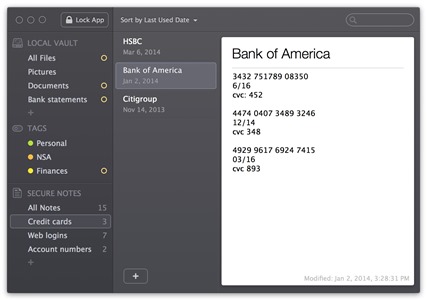

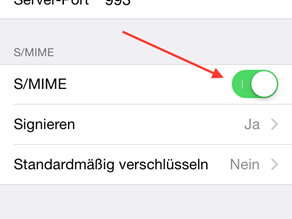

Nachdem man das Zertifikat per E-Mail o.ä. aufs iPhone, iPad oder den iPod touch übertragen und installiert hat, muss man S/MIME in den Einstellungen > Mail, Kontakte, Kalender > E-Mail Account > Account > Erweitert aktivieren und findet in der mobilen Mail.app nun ähnliche Schaltflächen wie schon unter OS X.

OpenPGP-Schlüsselpaar

Wie schon erwähnt, wird dieses Protokoll im Gegensatz zu S/MIME nicht von iOS unterstützt. Daher ist die folgende Anleitung auch ausschließlich für OS X ausgelegt.

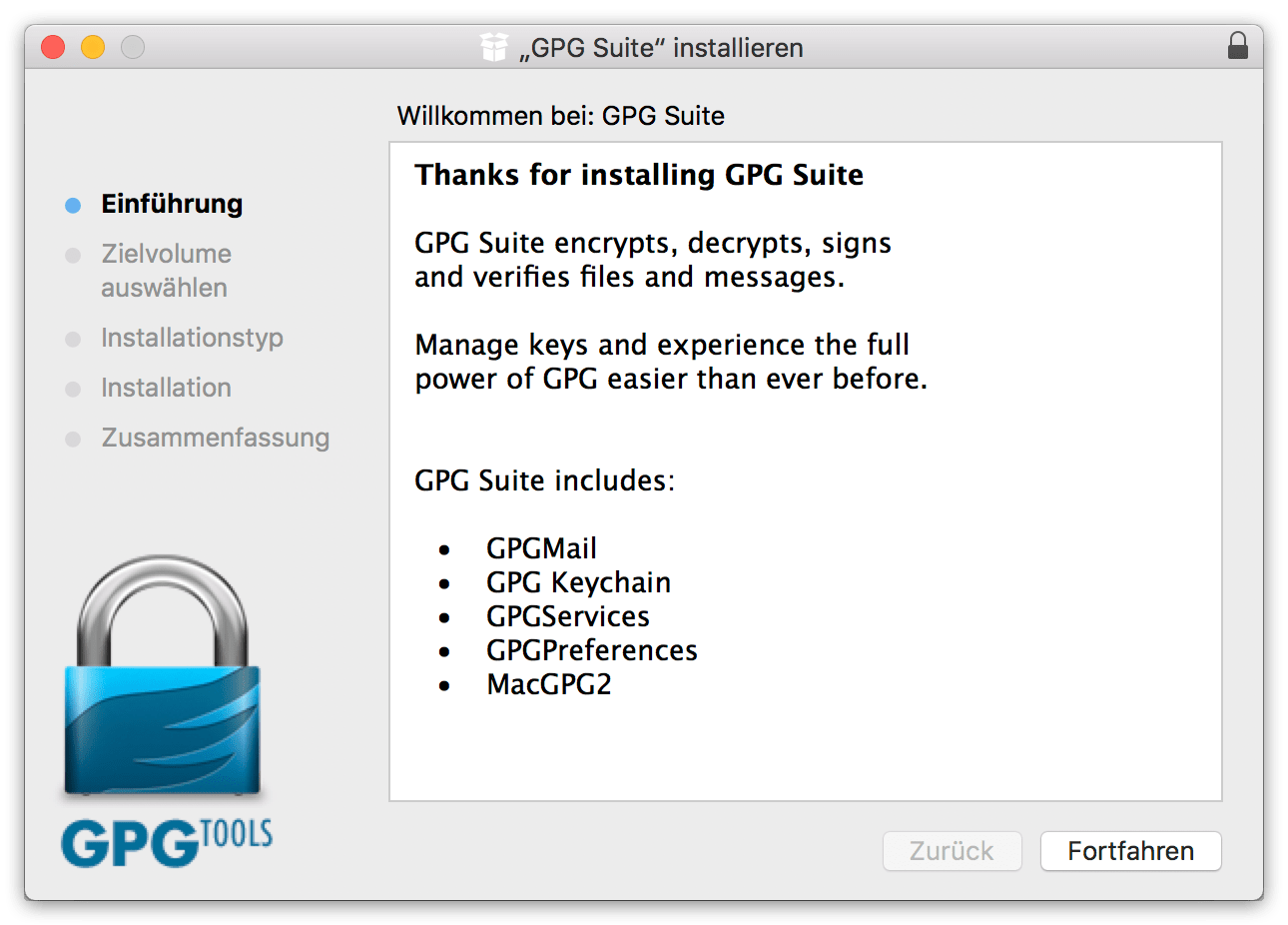

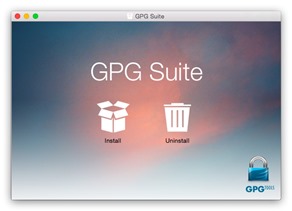

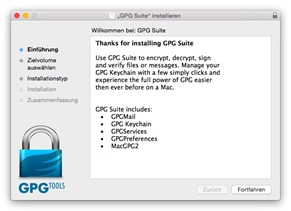

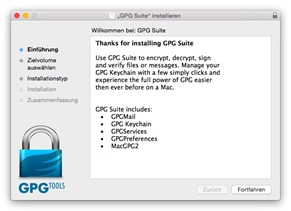

Zunächst muss man sich die GPG Suite, deren Source Code auch bei Github zu finden ist, herunterladen und installieren. Für OS X Yosemite wurde erst kürzlich eine kostenlose Beta veröffentlicht. Das Ganze wird aber, wie die Entwickler schon Mitte Oktober 2014 angekündigt haben, in der finalen Version nicht kostenlos bleiben. Wie hoch die small fee für das Mail Plugin GPGMail, welches Bestandteil der GPG Suite ist, ausfallen wird, bleibt abzuwarten aber alleine vom Sicherheitsgedanken sollte man darüber nicht groß nachdenken.

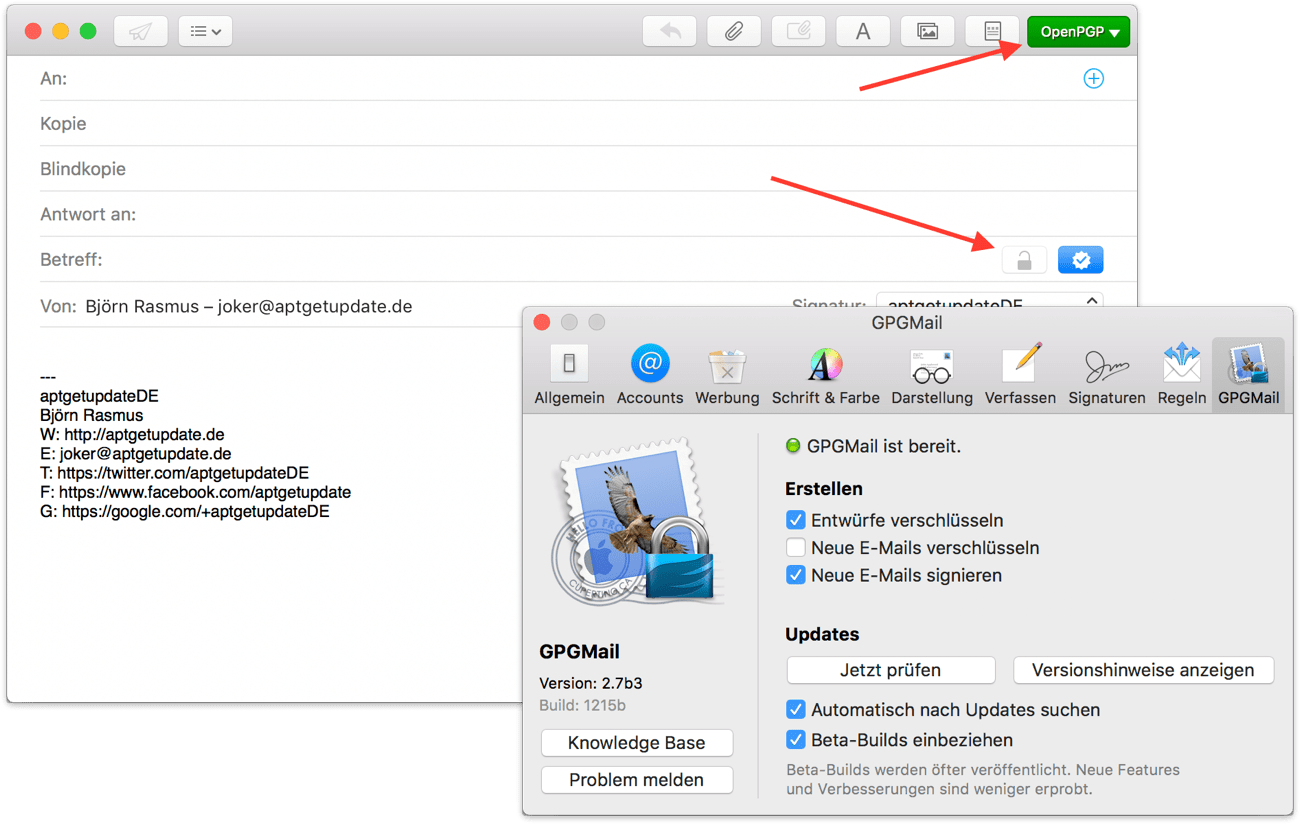

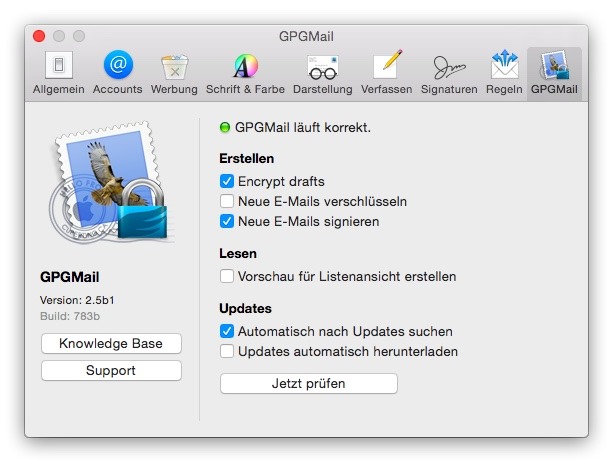

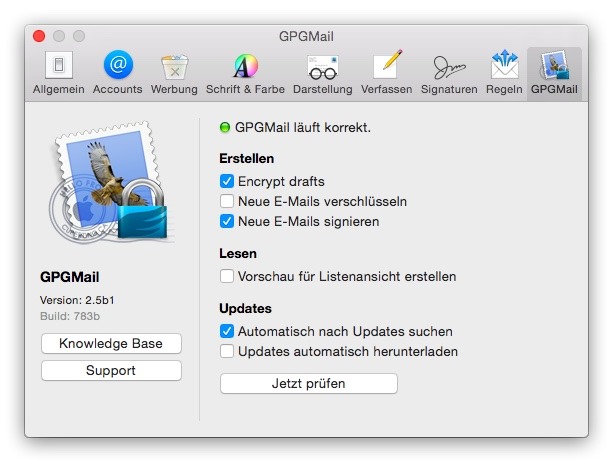

Nach der Installation findet man das Plugin GPGMail, welches schlussendlich für das Verschlüsseln und Signieren von E-Mails verantwortlich ist, in den Mail Einstellungen.

Da (Open)PGP keine Zertifikate braucht, sondern die benötigten Schlüssel dezentral über einen öffentlichen Schlüsselserver verwaltet, gestaltet sich die weitere Einrichtung wesentlich einfacher als bei S/MIME.

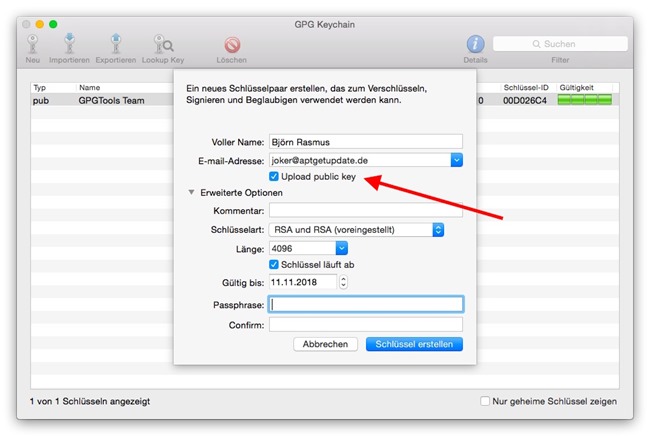

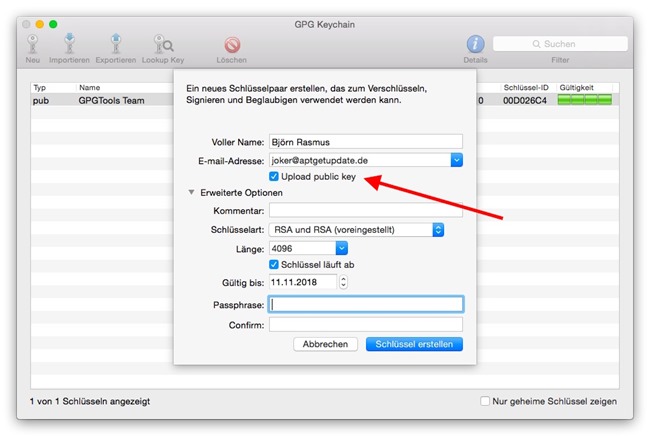

Mit der Installation der GPG Suite hat sich neben dem Mail Plugin u.a. auch eine App namens GPG Keychain ins OS X Programme-Verzeichnis installiert. Neben dem Erstellen neuer bzw. Widerrufen vorhandener Schlüsselpaare für die eigenen E-Mail Adressen, werden hier auch die öffentlichen Schlüssel von Adressaten verwaltet.

Wichtig beim Erstellen ist der Haken bei Upload public key, der den eigenen öffentlichen Schlüssel auf den Schlüsselserver hoch lädt. Andernfalls ist es Adressaten, die ebenfalls (Open)PGP nutzen, nicht möglich verschlüsselte E-Mails zu schreiben, die mit dem privaten Schlüssel, der auf dem eigenen Rechner liegt, entschlüsselt werden.

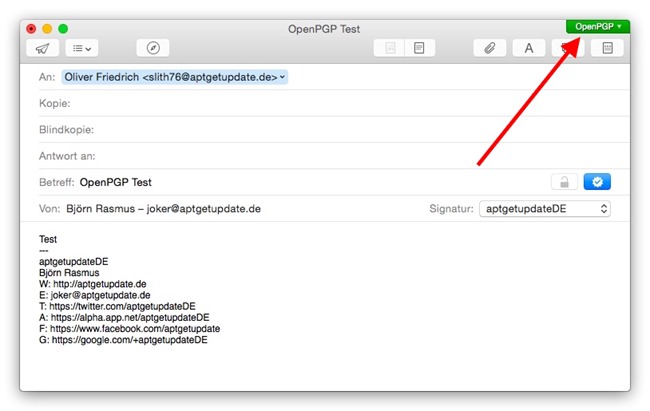

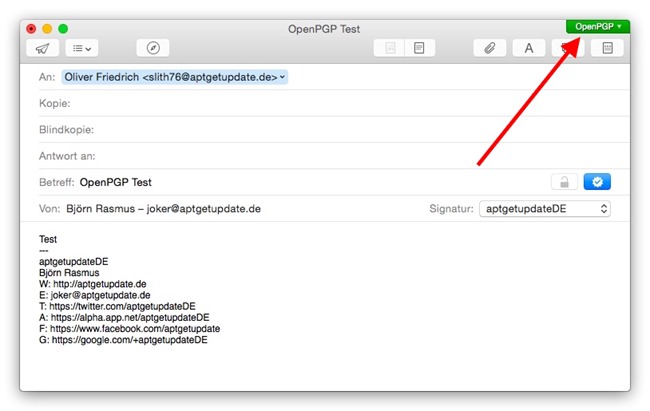

Das Fenster zum Schreiben neuer Mails hat in der Mail.app nun auch wieder die beiden zusätzlichen Schaltflächen zum Verschlüsseln und Signieren von E-Mails. Bei installiertem S/MIME gibt es darüber hinaus oben rechts eine grüne OpenPGP Schaltfläche, die zwischen den Protokollen umschalten kann.

FAZIT

Ich hoffe, dass einigermaßen klar wird, dass das Verschlüsseln und Signieren von E-Mails kein Hexenwerk ist, für das man kryptische Informatik studiert haben muss.

Es empfiehlt sich außerdem S/MIME und OpenPGP parallel installiert zu haben. Zum einen sind, wie schon erwähnt, beide Protokolle zueinander nicht kompatibel. Zum anderen hat sich bisher auch kein Favorit herauskristallisiert, so dass momentan jeder das nutzt, was er für richtig hält.

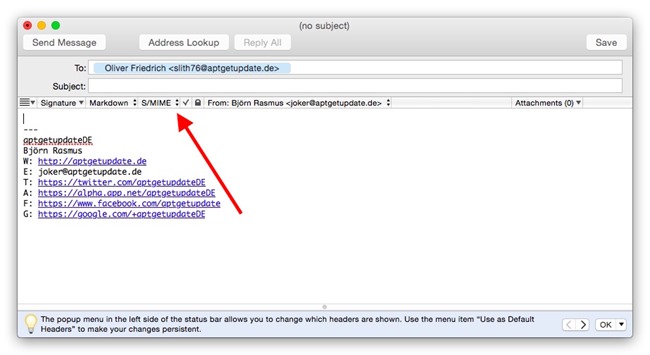

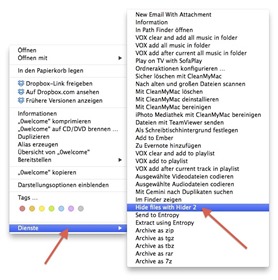

Die Anleitung kann im Übrigen natürlich auch auf andere OS X Mail-Clients wie MailMate (siehe Screenshot) oder auch Airmail 2 angewendet werden.

Für einen tieferen technischen Hintergrund um S/MIME und OpenPGP empfehle ich einen Artikel von Christian Kirsch.